Mirai 的本意是“未来”,但是去年它却以一个恶意软件的身份嘲讽大家——“呵呵,你们在网络世界中没有未来!”。

黑客们使用被称作「物联网破坏者」的 Mirai 病毒来进行【肉鸡】搜索,并借此控制了美国大量的网络摄像头和相关的 DVR 录像机等物联网设备,然后他们又操纵这些【肉鸡】攻击了美国的多个知名网站,包括 Twitter、Paypal、Spotify 在内多个人们每天都用的网站被迫中断服务。

图:红色部分表示有人反应他们无法访问网站

这一事件也让“DDoS(分布式拒绝服务)”成功打入公众视野,然而DDoS只是小孩子过家家,毕竟,上述被传得神乎其神的“半个美国互联网瘫痪”事件也就仅仅持续了6个小时,各大公司的安全专家可不是坐着吃干饭的。

但是现在,忘记Mirai,忘记DDoS吧!在我军还没针对Mirai想出行之有效的应对手段之前,敌方的装备,又一次升级了——BrickerBot 已经开始发动PDoS (Permanet Denial of Service,永久拒绝服务攻击)这种“灭门攻击”了!

超越Mirai的BrickerBot

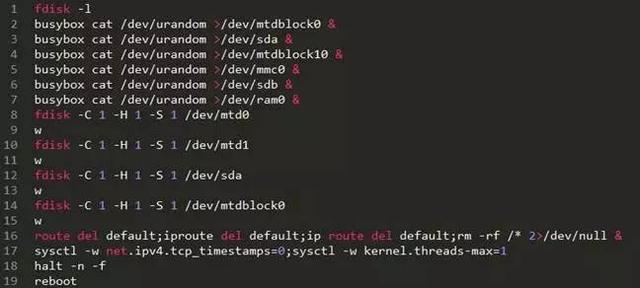

BrickerBot 能够感染基于 Linux 系统的路由器或者类似的 IoT 设备。机器程序一旦找到一个存在漏洞的攻击目标,BrickerBot 便可以通过一系列指令清除设备里的所有文件,破坏储存器并切断设备网络链接。考虑到修复损坏需要耗费的时间和费用,目标设备事实上遭到了破坏,或者说是变砖了。

嗯,怪不得叫Bricker,名字起得够传神~

为了说明DDoS(分布式拒绝服务)和PDoS (永久式拒绝服务)这两种攻击方式本质上的区别,iot101君给大家举个简单的例子。

你家门口有家餐馆是为大众提供餐饮服务,如果因为某些原因,这个餐馆无法提供服务了,这就是DoS(拒绝服务),但是想让餐馆无法正常营业的方法有很多......

假如这个餐馆只能容纳50人,某日有个商家恶意竞争,雇佣了100个地痞来饭店坐着不吃不喝,导致饭店满满当当无法正常营业,这就是所谓的DDoS攻击。这种情况下商家要想善后也不是太难,只要派人把不吃不喝的人全都轰出去,饭店就能恢复正常营业,这叫DDOS防御成功。

但是如果竞争对手比较恶劣,就不是叫人进来坐着不动这么简单了,地痞们一哄而上,把餐馆里的锅碗瓢盆冰箱里的瓜果蔬菜乃至桌子椅子全都砸了,顺手扔了出去,还把餐馆老板堵在屋里,手机没收,让他无法在这个过程中求助,这就叫PDoS ,也就是BrickerBot 干的事儿。

该软件由著名安全公司Radware的研究人员于近日发现,他们用“蜜罐技术”捕捉到节点遍布全球的两个僵尸网络,分别命名为 BrickerBot.1 和 BrickerBot.2。

目前,研究人员发现 BrickerBot.1已经不再活跃,而 BrickerBot.2 的杀伤力正与日俱增,几乎每隔两个小时就会被蜜罐记录。由于攻击之后并没有明显的标志,因此设备主人并不知道发生了什么,那些默认启用了远程登录协议以及默认密码的智能设备便会永久沉默。

Radware公司的研究人员表示:“恶意软件的目标是基于Linux系统运行BusyBox的物联网设备,似乎对Ubiquiti网络设备有特殊的亲和力。病毒一旦进入操作系统,使用rm -rf /*并且禁用TCP协议的时间戳选项,还能限制内核线程的最大数量为1。接着,Brickerbot会冲破所有的iptables防火墙和NAT规则,并添加一个放弃所有出站信息包的规则。最后,他试图消灭所有受感染的设备的代码使其失去作用。”

2016年的预言正在变为现实

按照套路,每年年末都会出现一大批预测来年趋势的文章,鉴于大多数都是拍脑袋想出来的未来,人民群众们也就跟着看看热闹,很少当真,被啪啪打肿脸的预测更是数不胜数。

但是唯独物联网安全领域,2016年做出的预测都正在2017变为现实!

在2016接连发生三起大规模DDoS攻击事件之后,许多预测机构表示:2017年,物联网安全问题会愈演愈烈,攻击手段和攻击规模都会不断升级,安全事件至少会再翻一番。

现在也的确如此,攻击手段的确升级了。令人胆战心惊的是,新式PDoS攻击的流程并不复杂,甚至可能比DDoS还简单:

假设攻击者X要对目标企业的网络或设备发起拒绝服务攻击,如果按照常规的方法,需要先通过僵尸网络控制一定数量的客户端(n>100),在保证攻击效果的前提下,客户端数量可能还要增加到500台以上,这对一般的攻击者来说并不容易实现。

但如果攻击者X采用了上述提到的BrickerBot ,X只需要先找到目标企业网络出口前端的网络设备地址,并通过密码破解、社会工程学、系统漏洞等方法,获取该网络设备的管理员登陆密码,然后直接上传经过修改或损坏的固件升级,使该网络设备失效或永久损害,从而达到对目标企业的网站或网络出口进行拒绝服务攻击的目的。

如果企业的网络设备没有进行过安全加固,采用弱口令或没有口令保护,攻击者采用这种攻击方法的成功率会大大提升。

有业内人士表示,攻击者甚至还可以通过上传一个修改过的固件的方法,在目标的网络设备上留下后门程序、捆绑恶意代码、修改目标DNS服务器指向,网络钓鱼,或对目标的内部网络进行进一步渗透等,一旦攻击成功,对目标企业的威胁将是隐蔽而长期的。

再者,BI Intellige在《Internet of everything 2016》报告中预测,到 2020 年将有 340 亿台设备接入物联网,安装的物联网设备数量将达到 240 亿台。面对这么多的联网设备,安全事件的规模也会越来越大。考虑到物联网设备种类多、数量大并且相互连接,一个小问题就可能会对个人隐私、国家安全及社会稳定产生重大影响。

学会像黑客一样思考

当提到信息和服务时,物联网设备的确开辟了新领域。新的设备可以处理各种信息并且比之前的设备更能影响现实生活:处于生产线之中的物联网设备一旦紊乱可能会使搅拌的化学品比例失调;家中的物联网设备被侵入时有可能打开房门;或者公司内部的视频可能会让外部的人分享。

尽管这些威胁是一样的,但是风险可能迥然不同。

作者辰光在《盘点:2017年物联网安全的六大趋势》一文中表示:拥有物联网设备的机构不仅仅应该将精力放在确保产品安全上,还要学会像黑客一样思考。

First,黑客为啥要觊觎自家的物联网设备?

排除展示自己很牛逼或者看不顺眼这种坑爹理由......剩下的......要么是因为你家设备的价值很高,一旦入侵可能造成很大的财产/人身伤害,比如单体价值高达数十万欧元的打印机或是失灵就会出人命的心脏起搏器;要么就是你家设备几乎没有采取任何安全防御措施,简直漏洞百出,破坏一下全当给你提个醒~

Second,采取何种措施才能让这些设备不再成为黑客关注的目标?

如果物联网设备比较简单,那么最基础的措施就是改变所有设备上的初始密码,厂商应该清楚,用户几乎是不会去主动更换密码的,厂商可以把这做为一项简单却行之有效的服务提供给用户;其次,关闭或者限制远程登录以及SSH,它们很可能被攻击者滥用;还有,确保物联网设备不断更新。

如果你的物联网设备价值高昂甚至涉及人身安全,那么切记要杜绝将物联网设备暴露在开放的互联网之中,这可能是最重要的考量。

目前,物联网产业还处在初级阶段,物联网安全保护还没有被产业界重视,作为厂商,你不能期待消费者拥有相关的安全知识,因此,安全问题需要从设计之初就开始考虑。厂商不能为了降低成本而不重视联网设备的安全性,从而给黑客可乘之机。