本文来自微信公众号“嘶吼专业版”,作者/胡金鱼。

在相关部门截获其服务器不到一周,LockBit团伙便在新的基础设施上重新启动了勒索软件,并威胁说会将更多的攻击集中在政府部门。

在联邦调查局泄密模型下的一条消息中,该团伙专门发布了一条冗长的消息,讲述了他们的疏忽导致了此次泄露,以及未来的行动计划。

LockBit勒索软件持续攻击

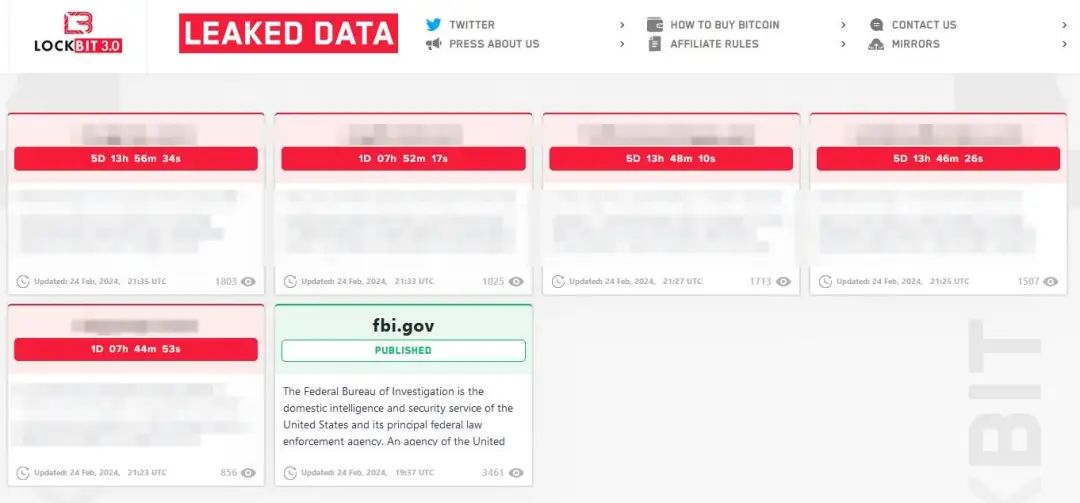

上周六,LockBit宣布将恢复勒索软件业务,并发布公告,承认因“个人疏忽和不负责任”导致扰乱了其在克罗诺斯行动中的活动。目前,该团伙将其数据泄露网站转移到了新的.onion地址,该地址列出了五名受害者,并附有发布被盗信息的倒计时器。

重新启动的LockBit数据泄露网站显示有5名受害者

上周,有关部门拆除了LockBit的基础设施,其中包括托管数据泄露网站及34台服务器、从受害者窃取的数据、加密货币地址、解密密钥以及附属面板。

攻击发生后,该团伙称他们只丢失了运行PHP的服务器,没有PHP的备份系统未受影响。

五天后,LockBit卷土重来并提供了有关漏洞的详细信息,以及他们将如何运营业务以使他们的基础设施更难以被攻击。

过时的PHP服务器

LockBit表示,执法部门(他们统称为FBI)入侵了两个主要服务器。

“由于我个人的疏忽和不负责任,我没有及时更新PHP。”威胁分子表示,受害者的管理和聊天面板服务器以及博客服务器正在运行PHP 8.1.2,并且很可能使用跟踪为CVE-2023-3824的关键漏洞进行了黑客攻击。

随后,LockBit表示他们更新了PHP服务器,并宣布日后将奖励任何在最新版本中发现漏洞的人。

威胁分子表示,执法部门“获得了数据库、网络面板源、并非他们声称的储物柜存根以及一小部分未受保护的解密器。”

去中心化附属小组

在克罗诺斯行动期间,相关部门收集了1000多个解密密钥。LockBit声称警方从“未受保护的解密器”获得了密钥,服务器上有近20000个解密器,大约是整个操作过程中生成的约40000个解密器的一半。

威胁分子将“不受保护的解密器”定义为未启用“最大解密保护”功能的文件加密恶意软件的构建,通常由低级别附属机构使用,这些附属机构仅收取2000美元的赎金。

LockBit计划升级其基础设施的安全性,并切换为手动发布解密器和试用文件解密,以及在多个服务器上托管附属面板,并根据信任级别为其合作伙伴提供对不同副本的访问权限。

LockBit发出的长信息试图为受损的声誉恢复可信度,但即使它设法恢复了服务器,附属机构也有充分的理由不信任。