本文来自微信公众号“嘶吼专业版”,作者/胡金鱼。

今年最新出现了一种名为Eldorado的新型勒索软件即服务(RaaS),它带有适用于VMware ESXi和Windows的锁版变种。该团伙目前已危害16名受害者,其中大部分在美国,涉及房地产、教育、医疗保健和制造业。

网络安全公司的研究人员监控了Eldorado的活动,并注意到其运营商在RAMP论坛上推广恶意服务,并寻求熟练的附属机构加入该计划。

Eldorado还运营着一个列出受害者名单的数据泄露网站,但在撰写本文时该网站已处于瘫痪状态。

Eldorado勒索软件目标

加密Windows和Linux

Eldorado是一款基于Go的勒索软件,可通过两个不同的变体加密Windows和Linux平台,且这两个变体的操作非常相似。

研究人员从开发人员那里获得了一个加密器,该加密器附带一份用户手册,其中说明有适用于VMware ESXi虚拟机管理程序和Windows的32/64位变体。

Group-IB表示,Eldorado是一个独特的开发项目。该恶意软件使用ChaCha20算法进行加密,并为每个锁定的文件生成唯一的32字节密钥和12字节随机数。然后使用RSA和最佳非对称加密填充(OAEP)方案对密钥和随机数进行加密。

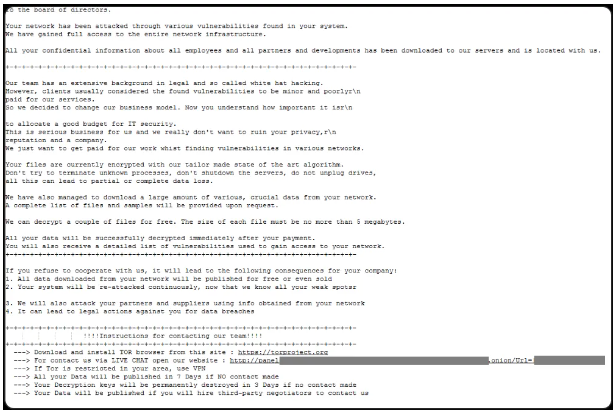

加密阶段结束后,文件将被附加“.00000001”扩展名,名为“HOW_RETURN_YOUR_DATA.TXT”的勒索信将被放置在Documents和Desktop文件夹中。

Eldorado的赎金条

Eldorado还利用SMB通信协议加密网络共享,以最大限度地发挥其影响,并删除受感染Windows计算机上的卷影副本,以防止恢复。

勒索软件会跳过DLL、LNK、SYS和EXE文件,以及与系统启动和基本功能相关的文件和目录,以防止导致系统无法启动/无法使用。最后,它默认设置为自我删除,以逃避响应团队的检测和分析。

据渗透到该行动中的安全研究人员称,联盟成员可以定制他们的攻击。例如,在Windows上,他们可以指定要加密的目录、跳过本地文件、针对特定子网上的网络共享,并防止恶意软件自我删除。

但是,在Linux上,自定义参数止步于设置要加密的目录。

防御建议

安全研究人员强调,Eldorado勒索软件威胁是一个新的、独立的行动,并不是以另一个组织的名义重新出现的。而尽管Eldorado相对较新,且并非知名勒索软件组织的改头换面,但它已在短时间内迅速证明了其能够对受害者的数据、声誉和业务连续性造成重大损害的能力。

研究人员建议采取以下防御措施,这将在一定程度上有助于用户防范所有勒索软件攻击:

·实施多因素身份验证(MFA)和基于凭证的访问解决方案。

·使用端点检测和响应(EDR)快速识别和响应勒索软件指标。

·定期备份数据以最大限度地减少损害和数据丢失。

·利用基于人工智能的分析和高级恶意软件引爆进行实时入侵检测和响应。

·确定优先级并定期应用安全补丁来修复漏洞。

·培训员工能够识别网络安全威胁。

·进行年度技术审计或安全评估并保持数字安全。

·不要支付赎金,因为它很少能确保数据恢复,而且可能导致更多攻击。