本文来自微信公众号“安全牛”,作者/六方云。

随着国家层面对于关键信息基础设施安全保护的法律法规政策体系和标准体系的不断健全和完善,关键信息基础设施安全保护措施的落实工作也将随着GB/T 39204-2022《信息安全技术关键信息基础设施安全保护要求》的施行而正式拉开帷幕。关键信息基础设施保护是一个系统工程,落实工作也需要重点突出,步调明晰,同时其安全理念、本质内涵、建设实施等,均需要不断深入研究与设计实践。

六方云公司在多年的网络安全工作实践中,不断总结关键信息基础设施安全保护措施的落地经验和方法,为此,提炼出了一套关基安全建设思路和20项重点措施,可为关基运营者逐步开展相关工作提供参考。

▲关键信息基础设施安全建设思路

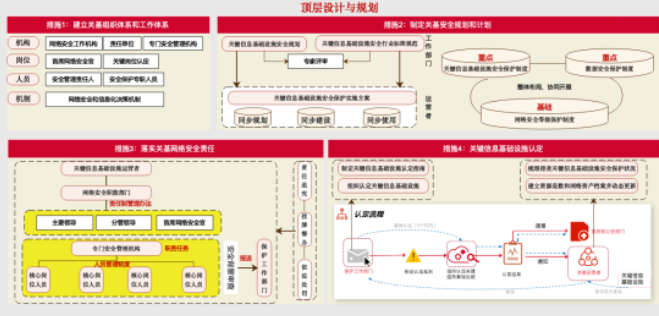

关键信息基础设施安全保护主要从四大方面落实具体的措施,包括顶层设计与规划、基础性安全保护措施的落实、加强型和特殊型安全保护措施的落实、网络安全综合能力建设与提升。

01.

顶层设计与规划

措施1:建立关基组织体系和工作体系

设立网络安全工作委员会或领导小组,由组织主要负责人担任其领导职务,明确一名领导班子成员作为首席网络安全官,专职管理或分管关键信息基础设施安全保护工作;设置专门的网络安全管理机构,明确机构负责人及岗位;为每个关键信息基础设施明确一名安全管理责任人;安全管理人员应参与网络安全和信息化决策;统筹开展网络安全等级保护、关键信息基础设施保护、数据安全保护、个人信息保护等各项工作,为每个第三级以上网络系统明确网络安全责任人。

措施2:制定关基安全规划和计划

关基运营者应根据本行业或本领域制定的关键信息基础设施安全规划和行业标准规范,制定适合本组织的网络安全保护计划,明确关键信息基础设施安全保护工作的目标,从管理体系、技术体系、运营体系、保障体系等方面进行规划,加强机构、人员、经费、装备等资源保障,支撑关键信息基础设施安全保护工作。

措施3:落实关基网络安全责任

制定责任制管理办法,明确网络安全管理部门、网络运营者的主体责任;明确专门安全管理机构具体职责任务,承担安全管理、应急演练、事件处置、教育培训和评价考核等日常工作,设置具体岗位,将责任落实到人;加强核心岗位人员管理,建立健全人员管理制度;积极配合公安机关开展网络安全保卫、防范打击违法犯罪活动和监督检查,对不配合的,公安机关依法进行处罚。

措施4:关键信息基础设施认定

保护工作部门按照关键信息基础设施认定指南,制定完善认定规则,并组织本行业或本领域关键信息基础设施认定工作,运营者在此基础上开展摸底调查,梳理排查关键信息基础设施建设、运行、管理情况及安全保护状况,全面掌握网络基础设施、重要业务系统、重要数据等资源底数和网络资产,建立档案并动态更新,当关键信息基础设施发生较大变化时,运营者要及时报告保护工作部门,保护工作部门应当在收到报告后3个月内完成重新认定。

02.

落实基础性安全保护措施

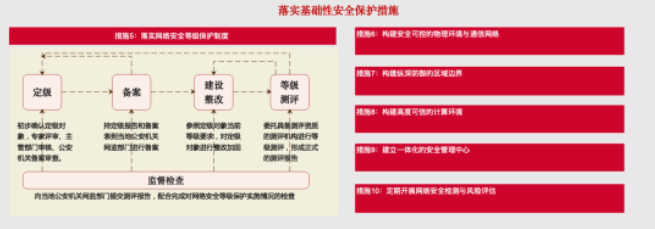

措施5:落实网络安全等级保护制度

运营者应当依法开展网络定级备案、安全建设整改、等级测评和自查等工作,采取管理和技术措施,保障网络基础设施安全、网络运行安全、数据安全和信息安全,有效应对网络安全事件,防范网络违法犯罪活动。

措施6:构建安全可控的物理环境与通信网络

落实物理机房环境保障措施,保护数据机房、云计算机房、重要通信机房等物理设施安全;通信线路采用“一主双备”的多电信运营商多路由保护措施,对网络关键节点和重要设施实施“双节点”冗余备份;科学设计网络架构规划,合理划分安全网络区域,避免核心业务区域部署在网络边界;不同网络安全等级保护系统之间、不同业务系统之间、不同区域的系统之间、不同运营者运营的系统之间的互操作、数据交换和信息流向进行严格控制。

措施7:构建纵深防御的区域边界

缩减、归并网络出口,加强边界管理,在网络边界处部署访问控制设备,对进出流量数据进行过滤与监测,第三级以上网络系统限制非法外联,落实准入控制措施;制定访问控制策略、优化访问控制规则,落实边界隔离、跨界访问控制,第三级以上网络系统边界应采取基于应用协议和内容的访问控制措施;提升主动防护能力,第三级以上网络系统通过技术措施准确识别来自系统内外的攻击行为,查杀恶意代码,清除垃圾邮件,提升应对新型网络攻击能力;全面收集安全审计日志,构建网络安全分析平台,溯源网络攻击路径,预警和处置网络安全风险。

措施8:构建高度可信的计算环境

建立完善账户保护机制,结合实际应用范围对账户最小授权,对账户口令合理配置,审计用户的登录和操作行为,对授予较高权限的账户实施严格的审计措施。第三级以上网络系统的用户采用双因素方式登录;最小化安装系统组件和应用程序,关闭多余端口和服务;重要数据传输和存储需建立完整性和保密性保护措施,对重要数据实施本地和异地备份以及恢复措施,并定期开展恢复测试演练。

措施9:建立一体化的安全管理中心

在网络中部署运维审计系统、集中管理平台等措施,实现对各类管理员的集中认证、授权及操作审计;在网络中规划特定区域用于集中部署安全管控措施,对分布在网络中的安全设备或安全组件进行管控;实现集中审计,部署综合审计系统实现对各类审计信息的集中审计分析,并确保日志存储周期超过6个月;集中部署各类管控系统,实现对安全策略、恶意代码、补丁升级等安全相关事项集中管理。

措施10:定期开展网络安全检测与风险评估

自行或者委托网络安全服务机构对关键信息基础设施安全性和可能存在的风险,每年至少进行一次检测评估,并及时整改发现的问题;针对特定的业务系统或系统资产,经有关部门批准或授权,采取模拟网络攻击方式,检测关键信息基础设施在面对实际网络攻击时的防护和响应能力;在安全风险抽查检测工作中,应配合提供网络安全管理制度、网络拓扑图、重要资产清单、关键业务链、网络日志等必要的资料和技术支持,针对抽查检测工作中发现的安全隐患和风险建立清单,制定整改方案,并及时整改。

03.

落实加强型和特殊型安全保护措施

措施11:建立健全完善的安全管理体系

完善安全管理制度,规范安全管理活动中各项管理制度和操作规程,涉及层面包括但不限于机构人员、物理环境、网络通信、数据管理、安全建设和安全运维;加强人员安全管理,规范内部人员录用、离岗和外部人员访问,认定关键岗位,明确安全责任和惩戒措施,并有计划地开展人员培训和技能考核;强化安全运维管理,加强对环境、资产、介质、设备维护、配置等方面的管理,严格落实变更审批程序,制定应急预案并定期开展应急演练,提高安全防护意识和应急处理能力。

措施12:建立和完善数据安全保护措施

按照《数据安全法》要求,在落实网络安全等级保护制度基础上,建立数据安全保护制度,强化重要数据保护;开展数据资产排查,对业务系统所承载和处理的数据进行深入梳理排查,确认数据类型和资产,明确数据权属关系;对数据采集、存储、处理、应用、提供和销毁等各环节,全面进行风险排查和隐患分析,对数据全生命周期进行保护。

措施13:加强供应链安全保护措施

加强供应链安全管理,从机构人员、资金保障、产品服务、风险管理、安全建设和安全维护等多方面予以规范,并采取相应措施确保制度落实;采购网络关键设备和网络安全专用产品目录中的设备产品时,应采购通过国家检测认证的设备和产品;加强供应链提供方安全准入管理,对服务方人员进行安全管理,签订安全保密协议,明确安全责任和义务;建立供应方目录,定期梳理和更新供应链企业、产品、人员清单;针对产品或服务采购,要求供应方同时提供相关技术文档,并明确产品或服务的知识产权。

措施14:采取多种方式检验保护措施的有效性

在公安机关指导和支持下,开展网络安全演练,集中检验发现是否存在重大安全问题隐患,检验各环节安全保护措施是否有效;开展沙盘推演,科学设计典型业务场景,深入分析网络安全威胁风险和薄弱环节,在沙盘上演绎技术对抗过程,评价防护策略、技术和措施的有效性,提升应对大规模网络攻击能力;聘请专门的安全检测机构,远程渗透测试与现场检测相结合,对第三级以上网络系统进行全流程、全方位检测评估,及时排查和消除重大风险隐患。

04.

建设提升网络安全综合能力

措施15:落实实时监测措施,提升发现攻击能力

建设并应用网络安全监测系统,利用多种手段、多种渠道,采取多种方式,组织内部力量和外部支持力量,开展7X24全方位全链条实时监测,及时发现网络攻击、病毒木马传播、漏洞隐患等风险威胁,为安全防护、应急处置提供支撑;在互联网出口、内外网连接处、内网重点节点等,设置监测设备,对全网、重要系统、关键部位进行实时监测,对跨不同网络、不同业务、不同区域间的数据流动进行监测,对跨不同网络、不同业务、不同区域间的数据流动进行监测;分析网络通信流量或事态模型,建立网络通信流量或事态模型,实践检验事态模型的准确性和有效性,逐步增强模型的科学性,并以此调整监测设备;利用自动化手段,建立自动化分析机制,对所有监测信息进行汇总整合,关联分析来自多方渠道的信息和线索,并进行综合研判,形成有价值的威胁情报,支撑网络安全保护和事件处置等工作。

措施16:落实信息通报预警措施,提升通报预警能力

依托本单位网络与信息安全通报预警机制,及时接收来自国家、地方、行业和社会的网络安全情况信息;在网络与信息安全通报机构支持下,对各渠道获得的信息进行汇总、分析、研判,及时通报内部单位;采用自动化报警方式,建立重点发现可能危害关键业务的监测机制和手段,并能自动采取应对措施;建设或依托保护工作部门信息通报预警平台,畅通通报预警和接收信息渠道。

措施17:落实重大事件处置措施,提升应对突发事件能力

建立网络安全事件管理制度,按照国家有关网络安全事件分类分级规范和指南,确定不同类别和级别事件处置的指挥流程、处置要求等;按照国家网络安全事件应急预案要求,制定网络安全事件应急预案;每年至少组织开展1次应急演练,并根据演练情况对应急预案进行评估和改进;当发生有可能危害关键业务的安全事件时,应及时向安全管理机构报告,并组织研判,形成事件报告。

措施18:落实获取网络安全威胁信息措施,提升主动防御能力

建立威胁信息搜集分析队伍,丰富技术手段,发挥技术支撑力量资源优势,对攻击者进行画像,技术发现网络攻击、侵入、窃密、破坏等活动;密切跟踪行业领域网络安全威胁动向,全面搜集高危漏洞隐患等高价值信息,深入开展威胁信息分析研判,挖掘行动性、预警性、综合性威胁线索;以威胁信息为引领,及时预警攻击活动,查找防护薄弱点,组织实施安全整改加固,确保有效防御大规模网络攻击活动。

措施19:落实技术应对措施,提升技术对抗能力

识别和减少互联网和内网资产的互联网协议地址、端口、应用服务等暴露面,压缩互联网出口数量;减少对外暴露组织架构、邮箱账号、组织通信录等内部信息,防范社会工程学攻击;部署探针和蜜罐等设备,模拟真实业务场景,捕获攻击,分析攻击路线、攻击目标,设置多道防线,采取捕获、干扰、阻断、封控、加固等多种技术手段,切断攻击路径,快速处置网络攻击。

措施20:落实协调联动措施,提升联合应对能力

在机构的业务应用、系统建设、技术实施、运营运维、综合管理等部门间建立内部机制;与保护工作部门、行业内上下级单位、直属机构建立纵向机制;与公安机关、横向合作单位、技术支撑机构建立横向机制;将内部、纵向、横向三方面机制有机结合,建立一体化机制,统筹制定机制运转规范;在国家网络安全职能部门、保护工作部门的支持和指导下,联合科研院所、网络安全企业等多方资源力量,开展集中攻关、技术监测、数据治理和应急演练等活动,提升监测发现、分析研判、应急响应、追踪溯源等核心能力。