一项新的研究发现,内置于数以百万计的安全摄像头和其他消费电子产品的p2p通信技术暴露几个安全漏洞,这些漏洞使这些设备可用于窃听、凭证盗用和远程控制。

分布图

安全漏洞包括iLnkP2P,中国开发的软件深圳云尼技术,数以百万计的物联网使用iLnkP2p传输,其中包括安全摄像头和网络摄像头、婴儿监视器、智能门铃和数字录像机。

iLnkp2p的目的是让这些设备的用户可以从世界上任何地方快速、轻松地访问这些设备,而无需修改防火墙:用户只需下载移动应用程序、扫描条形码或输入在设备底部盖章的六位数字ID,其余的则由p2p软件处理。

一个由HiChip制作的网络摄像头,包括iLnkP2P软件。

但是根据一位安全研究员与KrebsOnSecurity深入分析Paul Marrapese,iLnkP2P设备不提供身份验证或加密,可以轻松枚举,从而允许潜在攻击者在绕过任何防火墙限制的直接建立与这些设备的远程连接。

Marrapese说,他创建的证明脚本在全球发现了200多万个易受攻击的设备(见上面的地图)。他发现,39%的易受伤害的物联网产品在中国;另外19%在欧洲;7%在美国使用。

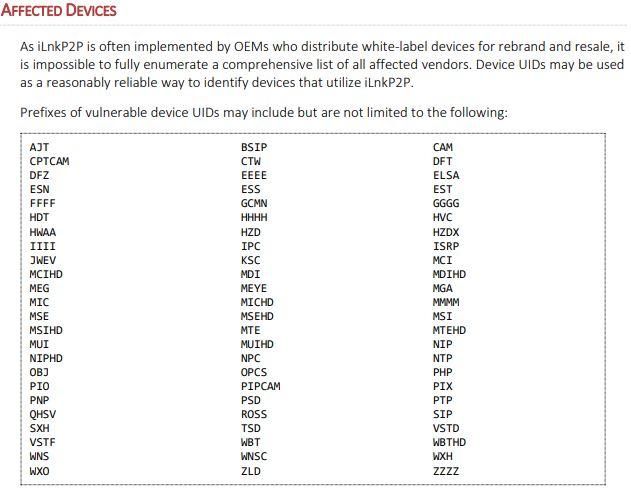

Marrapese指出,尽管仅仅用一个6位数字的ID来枚举超过一百万台设备似乎是不可能的,但每个ID都以一个唯一的字母前缀开始,该前缀可以识别该设备的生产厂家,还有几十家公司将iLnkp2p打上白色标签。

例如,HiChip-一家中国物联网供应商,Marrapese说,几乎占到了易受攻击设备的一半-使用前缀FFFF,GGGG,HhH,IIII,MMMM,ZZZZ。

这些前缀标识使用iLnkP2P的不同产品线和供应商

Marrapese说:“从理论上讲,这允许他们仅为这些前缀支持近600万台设备。”“事实上,对这些前缀的列举表明,2019年3月,在线设备的数量为1,517,260台。通过枚举所有其他供应商前缀,这个数字将达到200万。他还建立了一个概念攻击的证据,可以通过滥用内置的“心跳”功能从设备中窃取密码。一旦连接到网络,iLnkP2P设备将定期向其预先配置的P2P服务器发送心跳或“我在这里”消息,并等待进一步的指令。此外,没有切实可行的方法来关闭受影响设备上的P2P功能。许多物联网设备可以使用内置在硬件路由器上的特性在防火墙设置。通用即插即用(UPnP)..但是,仅仅在路由器上关闭UPnP并不能阻止设备建立P2P连接,因为它们依赖于一种不同的通信技术,称为“UDP hole punching.”

Marrapese更详细地记录了他的发现。在这里..枚举漏洞已被指定为CVE-2019-11219,而中间人漏洞已被分配为CVE-2019-11220。