本文来自微信公众号“内生安全联盟”。

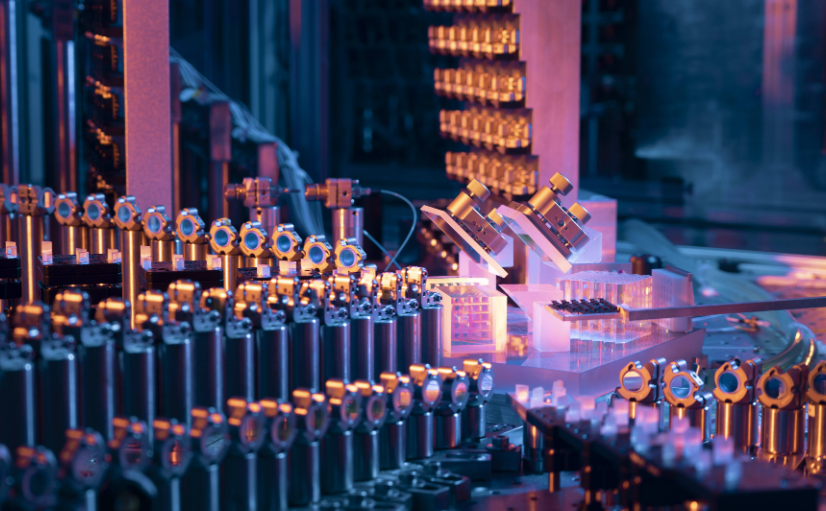

网络安全专家对量子计算的长期和普遍担忧是,这些系统最终会获得足够强大的处理能力来破解经典的RSA加密。尽管这种前景在三十年前就已经因Shor算法而广为人知,但它仍然掩盖了一个被忽视的风险——现在的量子计算机不仅可能成为攻击者的平台,而且作为目标本身也是非常脆弱的。

两位研究专家指出,尽管对强大的后量子密码学(PQC)的需求极为重要,但我们同样不能忽视量子计算系统本身可能遭遇的网络攻击风险。在即将于本月在拉斯维加斯举行的Black Hat USA 2024会议上,Bitdefender的高级安全研究员Adrian Colesa与Transilvania Quantum公司联合创始人、软件工程师Sorin Bolos将共同探讨量子计算机的潜在漏洞风险及其对现实世界可能带来的影响。

01

评估针对后量子计算平台的风险

Bolos和Colesa将于8月8日(周四)召开的、主题为“从武器到目标:量子计算机悖论”的会议中,通过一份白皮书揭晓他们的研究成果。

大部分时候,人们一提到量子计算机和安全性结合在一起的话题,人们首先会联想到Shor算法。这个算法意味着,如果你拥有一台性能足够的量子计算机,就能运用它来分解数字,从而破解密码学,”Bolos说道。“但我们的思路与此相反,我们要探讨的是:'量子计算机自身怎么样?它们的安全性如何?有人会攻击它们吗?”

作为一家总部设在罗马尼亚的初创企业,Bolos开发了用于量子算法原型设计的开源量子计算平台Uranium。该公司决定让Transilvania Quantum研究量子计算的底层基础设施可能存在的安全风险。“由于我们只有量子技术方面的专业知识和经验,而不是网络安全领域的,所以我们选择了Bitdefender,”他说。

去年十月,两位研究人员各自着手运用他们在网络安全与量子计算领域的专业互补展开工作。其中一人专注于研究如何攻击量子计算机,尤其是IBM和IonQ等公司提供的量子计算机,以及像Qiskit这样的量子软件开发工具包。

作为端点防护、云计算和托管网络安全解决方案的供应商,Bitdefender在量子计算方面对PQC(后量子密码学)这一Transilvania关注的领域有着丰富的专业知识和经验。

Colesa解释道:“Bitdefender团队调查了传统的攻击途径,例如攻击终端用户系统或者量子开发软件可能被攻击者恶意篡改的情况,然后又研究了如何攻击那些提供量子计算机接入的云端服务。”

02

发现量子位缺陷

Bolos说,他们研究了量子位的安全性,量子位相当于经典计算环境中的比特。他们的研究探讨了不必要交互的可能性、对提示注入的敏感度,以及传统计算环境中广泛存在的一些攻击手段。

Bolos说:“我们已经对量子世界的攻击策略进行了针对性的适配,并成功完成了相关实验。”

据Bolos所说,目前使用量子计算的组织主要通过量子服务提供商来获取,这些服务供应商提供的平台通常是托管于云端服务之中,例如微软的Azure或亚马逊的网络服务(AWS),或者由自建量子云的公司提供。

近年来,一些资金实力雄厚的机构已经开始探索量子计算如何帮助它们处理那些即使是世界上最强大的传统计算机系统也难以应对的复杂计算任务。

其中包括从事药物发现和医学研究的公司,比如安进、克利夫兰诊所、默克和强生等。此外,像美国银行、摩根大通银行和富国银行这样的全球最大金融服务提供商大多数都设立了研究项目,目的是创造那些经典计算技术无法达成的金融模型。所有这些都有可能成为网络犯罪分子的主要攻击对象。

然而,这两位研究人员指出,由于这类组织都在寻求通过新的突破来击败竞争对手,比如药物发现或金融模型,因此安全防护常常被放在次要位置。

Colesa表示,他们将研究分为四个方面,探讨攻击者可能针对量子计算机的四种不同的攻击方式。

●从经典系统发起对量子计算机的攻击。

●操控量子比特的量子处理器(QPU)的攻击。

●利用量子组件攻击量子处理器。

●对RSA加密数据的攻击。

他们发现的量子计算系统中的许多漏洞与经典计算环境具有相同的特点,这意味着它们需要采取类似的防护措施。

例如,核实软件开发套件(SDK)是否来自可信来源,或者检查被转换的电路(相当于量子编译)确实是要被发送至量子计算机的正确内容,Colessa说。

Bolos提醒到,随着量子计算机量子容量的持续提升,达到或超过1000个量子位后,服务商必须重视纠错机制的重要性。所谓纠错,实则是指识别并解决可能对整个组织造成风险的根源问题。

他解释道:“错误可能是由于人为干预所致,也可能是环境因素自带的。”接着,他强调,“纠正这些错误是抵御恶意攻击的重要步骤之一。”