本文来自微信公众号“嘶吼专业版”,【作者】胡金鱼。

根据CISA最新发现,确定Cleo Harmony、VLTrader和LexiCom文件传输软件中的一个关键安全漏洞正在被勒索软件攻击所利用。

此漏洞编号为CVE-2024-50623,影响5.8.0.21之前的所有版本,使未经身份验证的攻击者,能够在在线暴露的易受攻击的服务器上远程执行代码。

Cleo于10月份发布了安全更新来修复该问题,并警告所有客户“立即升级实例”以应对其他潜在的攻击媒介。目前尚未透露CVE-2024-50623是在野外的攻击目标。然而,CISA将该安全漏洞添加到其已知被利用漏洞的目录中,并将其标记为用于勒索软件活动。

在添加到KEV目录后,美国联邦机构必须按照2021年11月发布的具有约束力的操作指令(BOD 22-01)的要求,在1月3日之前提出申请,确保其网络免受攻击。

虽然网络安全机构没有提供有关针对易受CVE-2024-50623漏洞,利用的Cleo服务器的勒索软件活动的任何其他信息,但这些攻击与之前利用MOVEit Transfer、GoAnywhere MFT中的零日漏洞的Clop数据盗窃攻击惊人地相似,以及近年来的Accellion FTA。

一些人还认为该漏洞被Termite勒索软件操作所利用。然而,这个链接只是因为Blue Yonder拥有暴露的Cleo软件服务器,并且在勒索软件团伙声称的网络攻击中遭到破坏。

Cleo零日漏洞也被积极利用

正如Huntress安全研究人员首次发现的那样,经过全面修补的Cleo服务器仍然受到威胁,很可能使用CVE-2024-50623绕过(尚未收到CVE ID),使攻击者能够导入和执行任意PowerShell或bash命令通过利用默认的自动运行文件夹设置。

Cleo现已发布补丁来修复这个被积极利用的零日漏洞,并敦促客户尽快升级到版本5.8.0.24,以保护暴露在互联网上的服务器免受破坏尝试。应用补丁后,系统会记录启动时发现的与此漏洞相关的任何文件的错误,并删除这些文件。

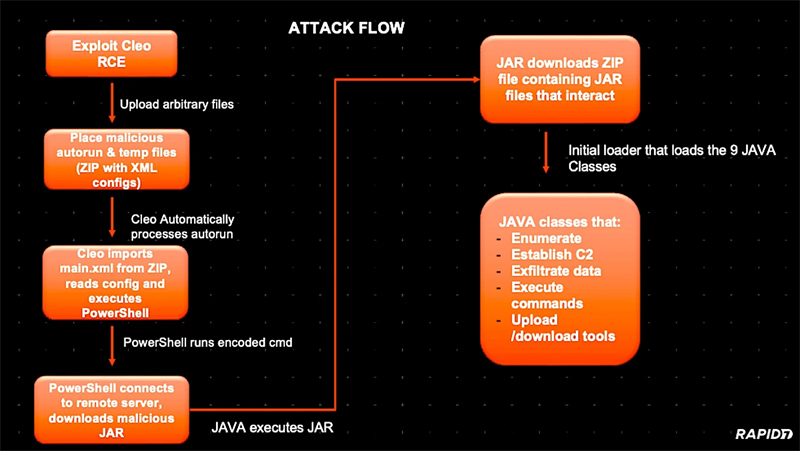

建议无法立即升级的管理员通过从系统选项中清除Autorun目录来禁用自动运行功能,以减少攻击面。正如Rapid7在调查零日攻击时发现的那样,威胁者利用零日攻击来删除Java Archive(JAR)有效负载[VirusTotal],该负载是更大的基于Java的后利用框架的一部分。

Cleo攻击流程

Huntress也分析了该恶意软件并将其命名为Malichus,目前只发现它部署在Windows设备上。

根据另一家调查正在进行攻击的网络安全公司Binary Defense ARC Labs的说法,恶意软件操作者可以使用Malichus进行文件传输、命令执行和网络通信。

到目前为止,Huntress已发现多家公司的Cleo服务器遭到入侵,并表示可能还有其他潜在受害者。Sophos的MDR和实验室团队还在50多个Cleo主机上发现了妥协迹象。截止到目前,Cleo发言人确认CVE-2024-50623漏洞已被作为零日攻击利用。

参考及来源:https://www.bleepingcomputer.com/news/security/cisa-confirms-critical-cleo-bug-exploitation-in-ransomware-attacks/