本文来自微信公众号“安全客”。

在当今数字化快速发展的时代,路由器已成为每个家庭的核心网络设备。随着物联网设备的普及,家庭网络的安全性显得尤为重要。然而,许多用户在设置路由器时并未重视安全配置,导致家庭网络面临潜在的安全威胁。

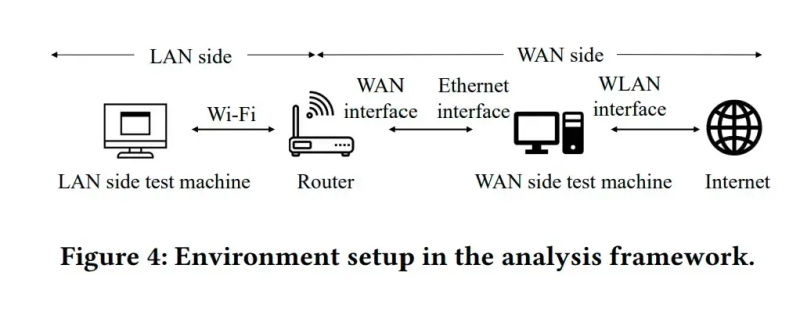

一项名为《默认暴露:家庭路由器默认设置的安全分析》的研究揭示了家庭路由器中普遍存在的漏洞,强调了其出厂默认配置所带来的重大风险。该研究由南京邮电大学、香港理工大学、卡尔顿大学和阿姆斯特丹自由大学的研究团队进行,分析了14个品牌中40款商业可用的路由器,发现了多个可被利用的漏洞,这些漏洞将危害用户的安全和隐私。

该研究发现了30个可利用的漏洞,其中包括弱Wi-Fi安全协议和未加密的固件更新,全球数百万用户因此面临威胁。研究的重点主要分为两个方面:一是分析了初始默认设置,二是分析了作者所称的深层默认设置,这些设置在特定功能启用后才会生效。

该研究其中一个突出发现是,由于缺乏防火墙保护,IPv6本地设备暴露,使攻击者能够绕过传统的安全措施,直接针对设备。此外,许多路由器仍支持过时且脆弱的Wi-Fi安全协议,如WPA,甚至一些路由器仍保留对已弃用的TKIP加密的支持,使其易受重放和数据包伪造攻击的威胁。

分析还发现,许多路由器使用弱管理密码,固件更新缺乏适当加密,且仍支持不安全的WPS(Wi-Fi保护设置)PIN认证。这是一个众所周知的漏洞,攻击者可以利用该漏洞来获得对网络的未经授权的访问。

除了与初始配置相关的明显风险外,研究人员还强调了深层默认设置的危险——这些功能默认处于禁用状态,但用户在最小审查后往往会激活。例如,临时访问访客网络通常默认设置为不安全配置,未实施加密协议。同样,远程Web访问和Telnet/SSH服务在启用时也存在漏洞,使路由器可能面临外部攻击。

研究人员指出:“我们发现了总共46个潜在漏洞,其中确认30个在最新版本中可被利用,并已向制造商或CNVD/CVE报告。”

当前,随着网络攻击手段的日益复杂,家庭路由器的安全现状并不乐观。许多用户由于缺乏技术知识,往往无法识别和解决这些安全隐患,从而使他们的个人信息和家庭网络面临风险。为了应对这一挑战,制造商和消费者都应加强安全意识。特别是制造商应加强默认配置,实施更严格的密码政策,并为关键通信引入强有力的加密机制。

这项研究提醒人们,家庭路由器在现代数字基础设施中扮演着至关重要的角色,同时也揭示了松懈的安全实践所带来的风险。正如研究所强调的,即使是看似无害的默认设置也可能使用户暴露于网络威胁之下。在这个日益依赖家庭网络的时代,设备的安全性必须优先考虑,敦促制造商和用户采取积极措施,以减少潜在风险。

文章来源:

https://securityonline.info/30-exploitable-flaws-alarming-study-on-home-router-defaults/