本文来自微信公众号“嘶吼专业版”,作者/胡金鱼。

网络犯罪分子在社会工程攻击中滥用Windows Quick Assist功能,在受害者的网络上部署Black Basta勒索软件负载。

微软至少从2024年4月中旬开始就一直在调查这一活动,他们观察到,威胁组织(追踪为Storm-1811)在将其地址订阅到各种电子邮件订阅服务后,通过电子邮件轰炸目标开始了攻击。

一旦他们的邮箱充斥着未经请求的消息,威胁分子就会冒充Microsoft技术支持人员或受攻击公司的IT或服务台工作人员给他们打电话,以帮助修复垃圾邮件问题。

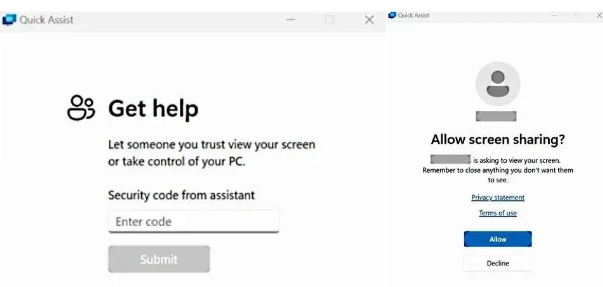

在这次语音网络钓鱼攻击中,攻击者通过启动Quick Assist内置远程控制和屏幕共享工具,诱骗受害者授予其Windows设备访问权限。

微软表示:“一旦用户允许访问和控制,威胁分子就会运行脚本化的cURL命令来下载一系列用于传递恶意负载的批处理文件或ZIP文件。”在一些情况下,微软威胁情报发现此类活动会导致下载Qakbot、ScreenConnect和NetSupport Manager等RMM工具以及Cobalt Strike。

安装恶意工具并结束通话后,Storm-1811会执行域枚举,在受害者网络中横向移动,并使用Windows PsExec telnet替换工具部署Black Basta勒索软件。

Quick Assist屏幕共享提示

网络安全公司Rapid7也发现了这些攻击,该公司表示,恶意分子将使用“批处理脚本,使用PowerShell从命令行获取受害者的凭据”。“凭据是在要求用户登录的‘更新’的虚假上下文下收集的。在大多数观察到的批处理脚本变体中,凭据会通过安全复制命令(SCP)立即泄露到威胁行为者的服务器。

为了阻止这些攻击,微软建议网络防御者阻止或卸载不使用的Quick Assist和类似的远程监控和管理工具,并培训员工识别技术支持诈骗。

这些攻击的目标仅应允许其他人在联系其IT支持人员或Microsoft支持人员的情况下连接到其设备,并在怀疑存在恶意意图时立即断开任何快速协助会话。

Black Basta勒索软件操作

两年前,Conti网络犯罪组织因一系列数据泄露事件而被关闭,此后分裂成多个派系,其中一个就是Black Basta。

Black Basta于2022年4月以勒索软件即服务(RaaS)形式浮出水面。此后,其附属公司已经入侵了许多知名受害者,包括德国国防承包商莱茵金属、英国技术外包公司Capita、现代汽车的欧洲分部、多伦多公共图书馆、美国牙科协会、工业自动化公司和政府承包商ABB、Sobeys、Knauf和加拿大黄页。

最近,Black Basta与美国医疗保健巨头Ascension遭受的勒索软件攻击有关,迫使其将救护车转移到未受影响的设施。

正如CISA和FBI在联合咨询中透露的那样,Black Basta勒索软件附属机构在2022年4月至2024年5月期间侵入了500多个组织,加密并窃取了16个关键基础设施部门中至少12个部门的数据。

Health-ISAC(信息共享和分析中心)也在公告中称,勒索软件团伙“最近加速了针对医疗保健行业的攻击”。

根据网络安全公司Elliptic和网络保险公司Corvus Insurance的研究显示,截至2023年11月,Black Basta已从90多名受害者那里收取了至少1亿美元的赎金。