本文来自微信公众号“嘶吼专业版”,作者/胡金鱼。

Check Point在近期发布的一份公告中称,威胁者正针对Check Point远程访问VPN设备发起攻击,以入侵企业网络。

远程访问已集成到所有Check Point网络防火墙中,它可以配置为客户端到站点VPN,以便通过VPN客户端访问公司网络,也可以设置为SSL VPN门户,以进行基于Web的访问。

Check Point表示,攻击者正针对使用不安全的仅密码身份验证的旧本地帐户的安全网关发起攻击,这种身份验证应与证书身份验证一起使用,以防止入侵。

该公司表示最近看到包括各种网络安全供应商在内的VPN解决方案遭到入侵,鉴于这些事件,一直在监控未经授权访问Check Point客户的VPN的尝试。截至2024年5月24日,发现了少量使用旧VPN本地帐户的登录尝试,这些尝试依赖于不推荐的仅密码身份验证方法。

为了防御这些正在进行的攻击,Check Point提醒客户检查Quantum Security Gateway和CloudGuard Network Security产品以及移动访问和远程访问VPN软件刀片上是否存在此类易受攻击的帐户。

并建议客户将用户身份验证方法更改为更安全的选项(使用此支持文档中的说明)或从安全管理服务器数据库中删除易受攻击的本地帐户。

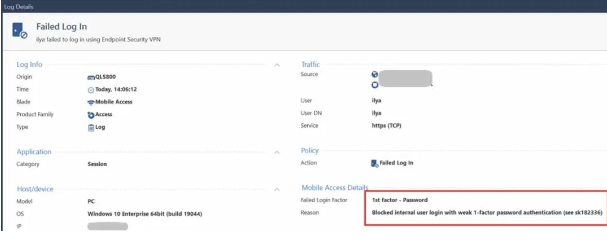

该公司还发布了安全网关修补程序,该修补程序将阻止所有本地帐户使用密码进行身份验证。安装后,仅使用弱密码身份验证的本地帐户将被阻止登录远程访问VPN。

安装修补程序后易受攻击的本地帐户被阻止(Check Point)

思科VPN设备也成为攻击目标

Check Point是第二家警告其VPN设备在最近几个月的持续攻击中成为目标的公司。

今年4月,针对思科、Check Point、SonicWall、Fortinet和Ubiquiti设备上的VPN和SSH服务的凭证暴力破解攻击十分猖獗。

该活动始于2024年3月18日左右,攻击源自TOR出口节点,并使用各种其他匿名化工具和代理来逃避阻止。

一个月前,思科警告称,针对运行远程访问VPN(RAVPN)服务的思科安全防火墙设备可能会出现一波密码喷洒攻击,这可能是第一阶段侦察活动的一部分。

安全研究员亚伦·马丁将此活动与一个未记录的恶意软件僵尸网络联系起来,他将其称为“Brutus”,该网络控制着云服务和住宅网络中至少20000个IP地址。

上个月,该公司还透露,自2023年11月以来,受国家支持的黑客组织UAT4356(又名STORM-1849)一直在利用思科自适应安全设备(ASA)和Firepower威胁防御(FTD)防火墙中的零日漏洞入侵全球政府网络,该活动被追踪为ArcaneDoor。