本文来自微信公众号“嘶吼专业版”,作者/布加迪。

近年来,二维码的使用呈激增之势。事实上,在2012年,97%的消费者还不知道二维码是何物。而到了2022年第一季度,美国以2880960次二维码扫描量领跑全球,这使得这些古怪的代码成为了吸引新型的复杂网络钓鱼活动的一条途径。

INKY最近发现了大量二维码钓鱼活动,不过在开始切入正文之前,先介绍一下二维码基础知识。如果你已经是这方面的专家,请直接跳过这部分。

二维码是怎么来的?

二维码的演变过程非常有趣。首先问世的是条形码,它是在20世纪60年代日本经济蓬勃发展时开发出来的。在此之前,收银员不得不把每个产品的价格手动录入到收银机中。生意兴隆,腕管综合症随之普遍起来。后来业界找到了一种解决办法。条形码被光学传感器扫描后,可以迅速向电脑发送产品和价格信息。缺点是条形码只能容纳大约20个字母数字字符的信息。最终,市场需要更多的信息,日本公司Denso Wave Incorporated于是在1994年应势发布了首个二维码。

二维码最大的突破出现在2002年,当时发布了一项可以读取二维码的手机功能。如今,二维码被认为是一种必不可少的营销工具。遗憾的是,二维码对钓鱼者来说似乎同样不可或缺。

好吧,现在回到恶意二维码网络钓鱼这个正题。

快速响应还是快速检索?

从技术上讲,QR代表快速响应,因为二维码能够在弹指之间提供信息。遗憾的是,网络犯罪分子同样可以快速检索员工凭据。

INKY最近截获了数百封二维码网络钓鱼邮件,虽然这些窃取凭据的邮件来自几个不同的黑客,但相似之处很明显,包括如下:

1.使用基于图像的网络钓鱼策略。

2.冒充微软。

3.似乎来自收件人的组织内部。

4.要求员工解决特定的账户问题,比如2FA设置、账户验证或密码更改。

5.传达一种紧迫感。

6.未完成手头任务的后果(确保密码安全、避免账户锁定、承担责任)。

7.提示员工被告知扫描电子邮件中发现的恶意二维码。

让我们看几个例子。

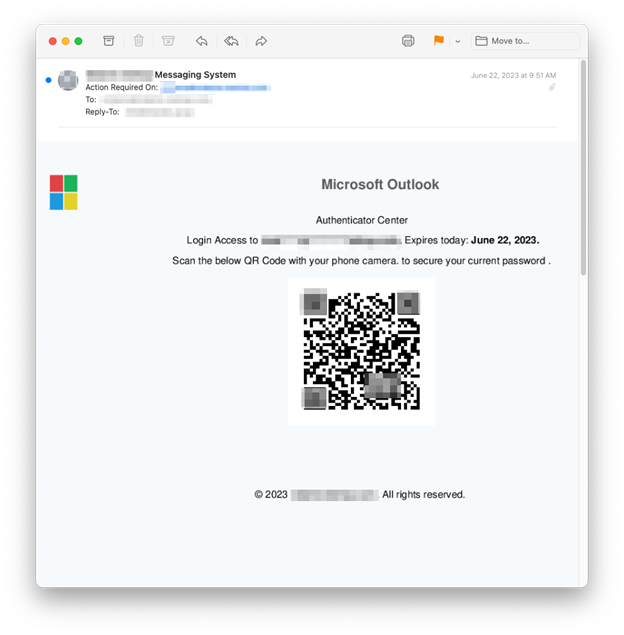

下面的例子来自一家日本零售商店的被劫持账户。INKY阻止了其中104个威胁到达收件人的收件箱。

图1

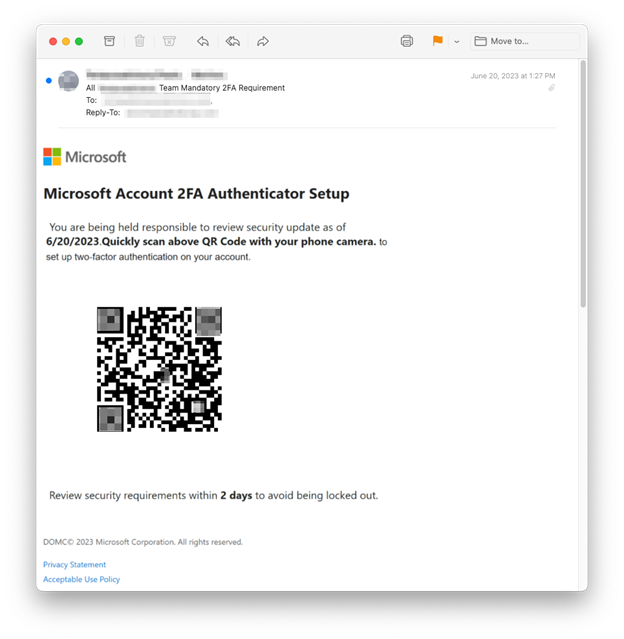

下面这封邮件有点不同,它被发送给了174个INKY用户,来自一家美国制造商的被劫持账户和几个专门用来发送网络钓鱼邮件的iCloud账户。

图2

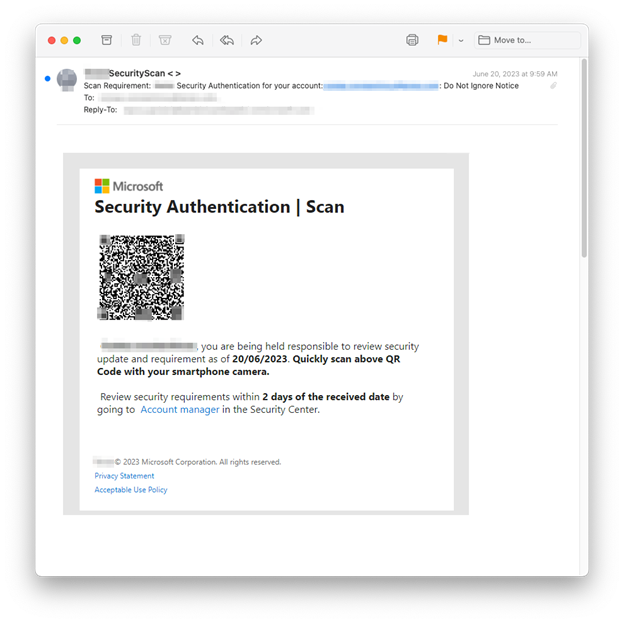

下面所示的第三个例子来自一家在加拿大、法国和美国运营的数字营销服务商的被劫持账户。INKY截获了267封极具破坏性的钓鱼邮件。

图3

值得一提的是,这三封二维码网络钓鱼邮件不是仅仅发给少数INKY客户的。它们是“撒网并祈祷”(spray and pray)手法的一部分。钓鱼者将其电子邮件发送给尽可能多的人(撒网),然后希望(祈祷)绝大多数收件人会落入骗局。在这种情况下,多个行业受到了攻击。在迄今为止发现的545封邮件中,目标受害者都在美国和澳大利亚,他们包括非营利组织、多家财富管理公司、管理咨询公司、土地测量公司和地板公司等。

故事并没有到此结束。在上面的几个例子中似乎是电子邮件文本的东西实际上完全不同。

基于图像的钓鱼邮件轻松绕过安全电子邮件网关(SEG)

恶意二维码只是问题的一方面。如果没有落实合适的电子邮件安全措施,这些危险的邮件就会因另一种已知的网络钓鱼策略(作为附件发送的基于图像的文本消息)而不被发现。

安全电子邮件网关(SEG)和类似的安全系统旨在检测表明网络钓鱼的基本文本线索。规避这种安全机制的一种方法是设计没有文本的电子邮件。在这种情况下,上述例子实际上并不包含文本。没错,没有文本。相反,文本被嵌入到图像中,并附加到网络钓鱼邮件中。

这一招之所以切实可行,是由于大多数电子邮件客户软件自动将图像文件直接显示给收件人,而不是发送附有图像的空白邮件。因此,收件人不知道他们看到的是文本的截图,而不是带有文本的HTML代码。由于没有链接或附件要打开,电子邮件让人觉得很安全。

与SEG不同,INKY使用光学字符识别(OCR)从附加的电子邮件中提取文本,并将其与其他人工智能算法结合使用,以检测电子邮件是否危险。

跟踪恶意二维码

INKY解码了一个恶意二维码,查看它将收件人带到哪里。正如预测的那样,扫描二维码的受害者在不知情的情况下被带到一个网络钓鱼网站,这样他们的凭据就可以被盗取。他们很快觉得没有问题,因为嵌在二维码中的恶意链接含有收件人的电子邮件地址作为URL参数,一旦网络钓鱼网站加载,就会预先填充个人数据。简而言之,一切都似曾相识。

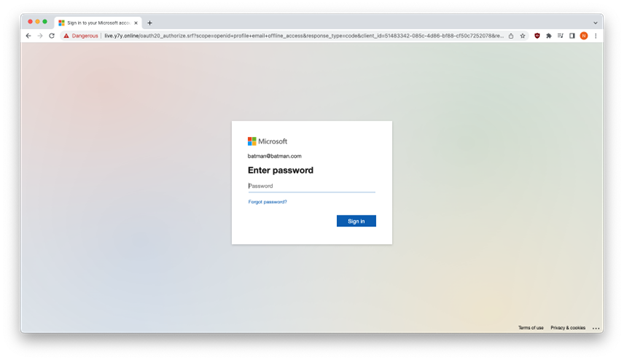

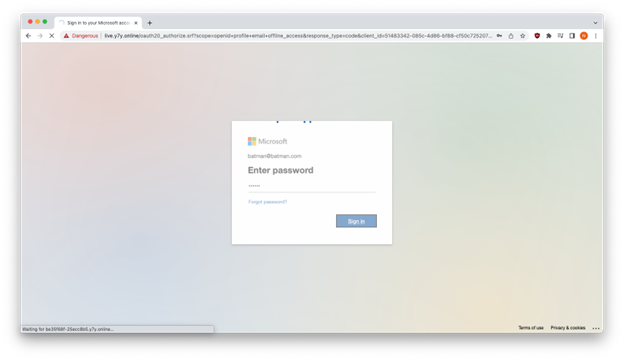

作为解码的一部分,我们将URL参数更改为“batman batman.com”,在本例中,我们访问了hxxps://rtsp1[.]com?u=batman batman.com。

图4

rtsp1[.]com是一个新创建的域名,被设置为重定向到y7y[.]online,这是另一个新创建的域名,托管一个微软凭据收集网站。

图5

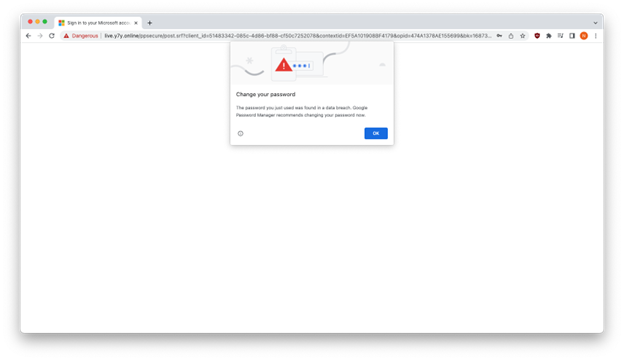

微软冒充网站接受了我们的虚假凭据。

图6

如你在下面所见,谷歌Chrome浏览器警告y7y[.]online收集了我们输入的虚假凭据。

图7

最终,钓鱼者将能够轻松获得易受攻击的、未加保护的受害者的凭据。

结语

不妨总结一下二维码网络钓鱼骗局中使用的一些策略。

技术概述

品牌冒充——使用知名品牌的元素,使电子邮件看起来好像来自这家公司。

凭据收集——当受害者以为自己登录到某一个资源网站,但实际上往攻击者拥有的对话框中输入凭据时就会出现这种活动。

基于图像的网络钓鱼——文本网络钓鱼信息嵌入到图像中。

二维码——将恶意URL隐藏起来,避免被收件人和安全软件发现。

最佳实践:指导和建议

只要被要求完成新的任务,收件人就应该使用不同的通信方式来确认。

仔细检查发件人的电子邮件地址。在本文中,电子邮件声称来自微软和收件人的雇主,但发件人的域名与这些实体毫无关系。

不要扫描来历不明的二维码。通过二维码访问的网站可能隐藏有利用漏洞或窃取敏感数据的恶意代码。

在使用二维码访问的网站上输入财务和个人信息时要小心。

参考及来源:https://www.inky.com/en/blog/fresh-phish-malicious-qr-codes-are-quickly-retrieving-employee-credentials