本次项目主要依据《《GB/T20984-2007信息安全技术信息安全风险评估规范》、......《GB/T 22239-2019信息安全技术网络安全等级保护基本要求》、《GB/T22080-2016信息技术安全技术信息安全管理体系要求》标准,通过物理机房的环境勘察、网络架构安全性分析、主机数据库安全脆弱性分析、应用安全评估、漏洞扫描、渗透测试,全面发现系统存在的结构性安全风险,并编写《*****风险评估报告》和《*****信息安全风险评估体系和方法研究报告》。

评估内容:

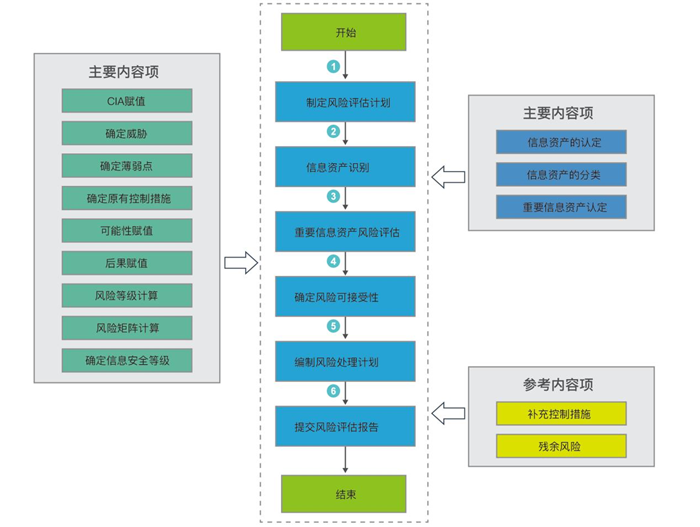

主要内容包括:资产评估、威胁评估、脆弱性评估、现有安全措施评估、风险计算和分析、风险决策和安全建议等评估内容,并在风险评估之后根据安全建议进行安全加固。

评估流程:

1、资产评估:确定资产的信息安全属性受到破坏而对信息系统造成的影响。

2、威胁评估:通过技术手段、统计数据和经验判断来确定信息系统面临的威胁。

3、脆弱性评估:发现与分析信息系统中存在的可被威胁利用的缺陷。

4、现有安全措施评估:评估安全措施的部署、使用和管理情况,确定这些措施所保护的资产范围,以5、及对系统面临风险的消除程度。

6、风险计算和分析:根据资产及其关联的威胁和脆弱性的|赋值情况计算风险值,并对计算结果进行定级。

7、风险决策和安全建议:确定风险控制方式,提出风险控制措施。

后续服务:

安全加固:根据评估结论对信息安全防护进行改进与完善

服务测试内容:

本次安全检测服务针对每一个评估对象单独进行渗透测试,围绕OWASP TOP10漏洞为主,包括主动模式和被动模式两种。

1、在被动模式中,测试人员尽可能的了解应用逻辑:比如用工具分析所有的HTTP请求及响应,以便测试人员掌握应用程序所有的接入点(包括HTTP头,参数,cookies等);

2、在主动模式中,测试人员试图以黑客的身份来对应用及其系统、后台等进行渗透测试,包括:端口检测、WEB应用测试、SQL注入攻击、权限提升、跨站攻击、Cookie利用、后门程序检测等。测试人员会先熟悉目标系统,然后再开展进一步的分析测试完成后,根据渗透测试实际情况形成渗透测试报告,并对用户进行整改指导。

测试人员:

乙方投入人员不得少于3名高级渗透测试工程师,3名中级渗透测试工程师,且人员需通过甲方面试方可进行测试工作。如人员无法满足测试工作的要求的,乙方应立即按照甲方的要求更换。

客户反馈:

1、当我们提出需求客户快速响应,并给我们提供了通信管理局要求的详细材料清单

2、价格实惠,全方位为客户解决问题

3、根据渗透测试实际情况形成渗透测试初测报告,并进行整改指导

4、已协助完成漏洞修复2、在主动模式中,测试人员试图以黑客的身份来对应用及其系统、后台等进行渗透测试,包括:端口检测、WEB应用测试、SQL注入攻击、权限提升、跨站攻击、Cookie利用、后门程序检测等。测试人员会先熟悉目标系统,然后再开展进一步的分析测试完成后,根据渗透测试实际情况形成渗透测试报告,并对用户进行整改指导。

测试人员:

乙方投入人员不得少于3名高级渗透测试工程师,3名中级渗透测试工程师,且人员需通过甲方面试方可进行测试工作。如人员无法满足测试工作的要求的,乙方应立即按照甲方的要求更换。

客户反馈:

1、当我们提出需求客户快速响应,并给我们提供了通信管理局要求的详细材料清单

2、价格实惠,全方位为客户解决问题

3、根据渗透测试实际情况形成渗透测试初测报告,并进行整改指导

4、已协助完成漏洞修复

围绕OWASP TOP10漏洞为主,包括主动模式和被动模式两种。

1、在被动模式中,测试人员尽可能的了解应用逻辑:比如用工具分析所有的HTTP请求及响应,以便测试人员掌握应用程序所有的接入点(包括HTTP头,参数,cookies等);

2、在主动模式中,测试人员试图以黑客的身份来对应用及其系统、后台等进行渗透测试,包括:端口检测、WEB应用测试、SQL注入攻击、权限提升、跨站攻击、Cookie利用、后门程序检测等。测试人员会先熟悉目标系统,然后再开展进一步的分析测试完成后,根据渗透测试实际情况形成渗透测试报告,并对用户进行整改指导。

测试人员:

乙方投入人员不得少于3名高级渗透测试工程师,3名中级渗透测试工程师,且人员需通过甲方面试方可进行测试工作。如人员无法满足测试工作的要求的,乙方应立即按照甲方的要求更换。

客户反馈:

1、当我们提出需求客户快速响应,并给我们提供了通信管理局要求的详细材料清单

2、价格实惠,全方位为客户解决问题

3、根据渗透测试实际情况形成渗透测试初测报告,并进行整改指导

4、已协助完成漏洞修复