整体安全规划设计

1.1计算环境安全设计

针对计算环境安全将主要考虑安全基线加固、系统修复、系统防病毒和终端行为控制等内容。

安全基线加固

针对办公网和锅炉系统、供热系统网络中的所有涉及的终端、服务器、网络设备等开展基线加固工作,工作内容包含但不限于安全策略启用、开放端口限制、启用服务限制、账户密码配置等。

系统漏洞修复

针对办公网、收费系统和客服系统网络中的所有涉及的终端、服务器均需要考虑系统漏洞修复工作,终端可以通过桌面管理系统(上网终端也可通过系统自动更新)进行漏洞修复;考虑服务器连网情况,可通过离线更新的方式来实现补丁更新。

系统防病毒

针对办公网、客服系统、收费系统网络中的所有涉及的终端、服务器均需要考虑安装防病毒软件。由于个人安全意识程度不同,需要通过部署企业级防病毒软件来保证各系统安装软件后及时进行系统升级和防护策略下发。

终端行为控制

通过终端管理系统对终端补丁修复、软件安装、移动介质管理等进行控制。通过上网行为管理系统对互联网访问、数据外传等行为进行监控和审计。

1.2区域边界防护安全设计

针对区域边界防护将主要考虑区域划分、访问控制、攻击防护等方面内容。

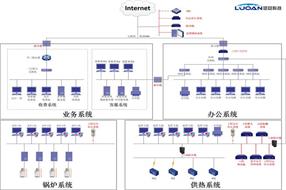

区域划分

针对当前网络实际情况,以功能区为划分区域的依据,按照业务系统的功能和风险评估中资产识别和分析不同进行区域划分,避免出现一个系统被攻击,全网系统受威胁的情况出现。

根据目前业务组成情况初步对网络可划分为办公区域、客服系统、收费系统区域、锅炉系统区域和供热系统边界。

访问控制

访问控制主要通过交换机子网划分和防火墙访问控制策略、白名单的功能实现。

攻击防护

工业防火墙:工业防火墙通过特有的黑白名单功能和工控协议深度识别能力来对工控网络边界进行安全防护。工业防火墙通过黑名单技术对基于工业控制系统中的协议及设备的漏洞攻击进行识别和安全防护,白名单对网络中的非法访问及非法流量进行深度识别和防护。

1.3安全通信设计

安全通信考虑范围主要是总公司与分公司之间进行应用访问、数据交互时数据不被外泄。

工控网络和办公网之间存在网络互联,按照工业控制系统信息安全防护指南和等保的相关要求,在锅炉系统和供热系统网络中部署工控日志审计系统、工业安全审计系统、入侵检测系统、工业安全准入系统实现对网络数据通讯的安全防护。

1.4安全管理中心

在安全管理安全域中建立安全管理中心,是有效帮助管理人员实施好安全措施的重要保障,是实现业务稳定运行、长治久安的基础。通过安全管理中心的建设,真正实现安全技术层面和管理层面的结合,全面提升用户网络的信息安全保障能力。

安全管理中心将重点建设网管监控平台、集中运维管理平台和内网态势感知平台,以实现集中监控审计、集中维护、实时预警和事件溯源。同时可将用于业务安全运行支撑使用防病毒服务器、时间同步服务器、统一补丁更新服务器、漏洞扫描系统等集中部署在安全管理中心。

1.5安全管理体系设计

“三分技术、七分管理”更加突出的是管理层面在安全体系中的重要性。除了技术管理措施外,安全管理是保障安全技术手段发挥具体作用的最有效手段,建立健全安全管理体系不但是国家等级保护中的要求,也是作为一个安全体系来讲,不可或缺的重要组成部分。

体系建设工作将主要依据等级保护相关标准来落实。为了保证体系制度建立的规范性、完整性和可操作性,需要专业的第三方测评机构协助参与,在文档模板提供、工作规范流程制定等方面提供支撑。针对本项工作初步确定从安全组织结构、安全管理制度、人员安全管理、运行安全管理4个方面落实。